HIMA SECURITY STRATEGIE

Industrieanlagen sind heute stärker gefährdet als je zuvor. Noch vor wenigen Jahren reichte es aus, wenn Anlagen funktional sicher waren. Die heutige Realität stellt die Anlagenbetreiber jedoch vor neue Herausforderungen: Anlagen müssen nun auch vor Cyber-Angriffen geschützt werden. HIMA bietet hochwertige Sicherheitsprodukte für die industrielle Automatisierung.

Da Sicherheit eine Voraussetzung für funktionale Sicherheit ist, legt HIMA auch in seiner Organisation, seinen Produkten, Lösungen und Dienstleistungen einen starken Fokus auf Security. Es ist nicht möglich, alle Anwendungsfälle (und Missbräuche) von generischen Produkten vorherzusehen. HIMA geht daher davon aus, dass nicht alle Schwachstellen während des sicheren Entwicklungsprozesses entdeckt werden können.

Ziel ist es, ein hohes Maß an Sicherheit und Robustheit der HIMA Produkte und Lösungen zu erreichen und zu erhalten.

Um dies zu gewährleisten, ist ein reger Austausch mit der Security Community – hauptsächlich Kunden, Integratoren und Endanwender – aber auch Security Experten, Hacker und andere Experten notwendig.

WAS IST PSIRT?

Product Security Incident Response Team (PSIRT)

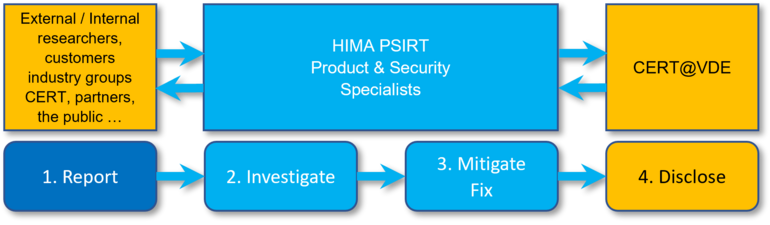

HIMA PSIRT ist ein zentrales, interdisziplinäres Team bei HIMA Paul Hildebrandt, welches sich um mögliche Sicherheitslücken in HIMA Produkten und Lösungen kümmert. Das Team besteht aus Security und Produkt-Spezialisten. HIMA ist dankbar für alle Rückmeldungen zu möglichen Fehlern, Schwachstellen oder Verwundbarkeiten, die an unsere Spezialisten weitergeleitet werden. Das PSIRT untersucht die Schwachstellen, bietet Abhilfemaßnahmen und Workarounds an und behebt sie, wenn möglich, in einer angemessenen Zeit, die mit den relevanten Auswirkungen auf die funktionale Sicherheit abgestimmt ist.

HIMA PSIRT koordiniert und pflegt die Kommunikation mit allen Beteiligten, sowohl intern als auch extern, so dass es eine angemessene Reaktion auf festgestellte sicherheitsrelevante Probleme umsetzen kann.

Deshalb sollten Sie bei Ihrem sicherheitskritischen System auf Cybersecurity von HIMA setzen

-

NormengerechtMit der Cybersecurity-Lösung erfüllen Sie die Anforderungen gemäß IEC 62443.

-

VielseitigDie Lösungen lassen sich in den verschiedensten Applikationen einsetzen.

-

GetrenntSicherheitssystem und Prozessleitsystem sind voneinander unabhängig und somit cybersicher.

-

UnabhängigHIMA-Sicherheitssysteme benutzen ihr eigenes Betriebssystem.

Ihr Kontakt zu HIMA

Die Anforderungen an die IT-Sicherheit verändern sich permanent. Unsere Cybersecurity-Experten sind daher nah am Puls der Entwicklungen und wissen genau, wie Cyber- und funktionale Sicherheit zusammenspielen müssen.